8.5 Securing TCP connection: SSL

Secure Sockets Layer (SSL)

- 메시지 전송 보안을 위한 표준 네트워크 계층 (프로토콜)

- 응용 계층의 데이터가 전송 계층으로 내려가기 전에 SSL을 통해 데이터가 암호화된다.

- 장점: 기밀성, 무결성 보장, 서버인증

HTTPS = HTTP + SSL

SSL = TLS (Transport Layer Security)

8.6 Network layer security: IPsec

IPsec

IPSec은 네트워크에서의 안전한 연결을 설정하기 위한 프로토콜

- VPNs (Virtual Private Networks)

IPSec는 가상 사설 네트워크(VPN)를 통해 인터넷에 연결하여 원격으로 회사 파일에 액세스한다. IPSec 프로토콜은 중요한 정보를 암호화하여 원치 않는 모니터링을 방지한다. 또한 서버는 수신된 데이터 패킷이 인증되었는지 확인할 수 있다.

가상 사설 네트워크는 정부기관, 군기관, 회사내 특수 부서 등에 많이 쓰인다.

IPsec services

- 데이터 무결성 (data integrity)

- 출처 인증 (origin authentication)

- 기밀성 (confidentiality)

- 반복 공격 방지 (replay attack prevention)

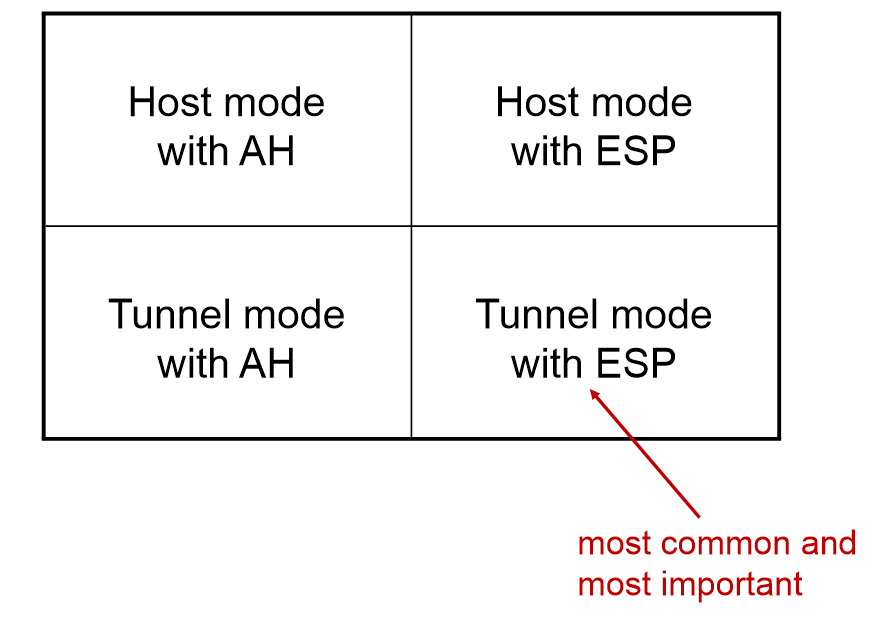

- AH (Authentication Header protocol) -> 데이터를 암호화하지 않는다.

- ESP (Encapsulation Security protocol) -> 데이터를 암호화 한다. (주로 사용됨)

IPsec datagram

- ESP trailer: 블록암호를 위한 패딩

- ESP header - SPI: 수신주체가 수행할 작업을 알려준다. -Seq # 재생공격을 방지하기 위한 번호

- ESP 인증 필드의 MAC이 공유 비밀키로 생성된다.

8.8 Operational security: firewalls and IDS

Firewalls (방화벽)

조직의 내부 네트워크를 더 큰 인터넷에서 분리하여 일부 패킷이 통과하도록 허용하고 다른 패킷은 차단한다.

기능

- 접근제어

- 로깅 및 감사추적

- 인증

- 데이터의 암호화

방화벽 세가지 종류

1) stateless packet filter

- 라우터 방화벽을 통해 인터넷에 연결된 내부 네트워크

- 라우터는 패킷을 패킷별로 필터링하며 다음을 기준으로 패킷 전달/삭제 결정:

- - 소스 IP 주소, 대상 IP 주소

- - TCP/UDP 소스 및 대상 포트 번호

- - ICMP 메시지 유형

- - TCP SYN 및 ACK 비트

2) stateful packet filter

모든 TCP 연결의 상태 추적

- 트랙 연결 설정(SYN), 해체(FIN): 들어오고 나가는 패킷이 "말이 되는지" 확인

- 방화벽에서 비활성 연결 시간 초과: 더 이상 패킷 허용 안 함

3) application gateways

IP/TCP/UDP 필드뿐만 아니라 응용 프로그램 데이터에서도 패킷을 필터링한다.

1. 모든 텔넷 사용자는 게이트웨이를 통해 telnet해야 한다.

2. 인증된 사용자의 경우 게이트웨이는 대상 호스트에 대한 telnet 연결을 설정합니다. 게이트웨이가 두 연결 간에 데이터를 릴레이합니다

3. 라우터 필터는 게이트웨이에서 시작되지 않는 모든 telnet 연결을 차단합니다.

IDS/IPS

기존 방화벽의 한계: 오로지 TCP/IP headers만 작동, 세션 간의 상관 관계 검사 없어서 IDS/IPS 등장

- 방화벽 뒤에 서버 네트워크 내에서 작동

- 패킷의 내부 정보까지 검토해서 탐지함

IDS (intrusion detection system): 내부 데이터를 검사하고 감지하고 로그만 남긴다. + 심층 패킷 검사 + 여러 패킷간의 상관 관계 검사

IPS: 불법 패킷을 아예 차단, 잘못된 패킷을 발견한 후에 차단, 기존의 잘못된 형태를 계속 기억한다.

'CS > 컴퓨터 네트워크' 카테고리의 다른 글

| [HTTP] HTTP 상태코드 (2) | 2024.03.20 |

|---|---|

| [HTTP] 인터넷 네트워크 (0) | 2024.03.20 |

| Chapter 7 Wireless and Mobile Networks (2) | 2023.06.15 |

| Chapter 6 링크계층 (The Link Layer and LANs) (2) | 2023.06.06 |

| Chapter 5 네트워크 계층 (The Control Plane) (0) | 2023.06.05 |

댓글