인증과 인가

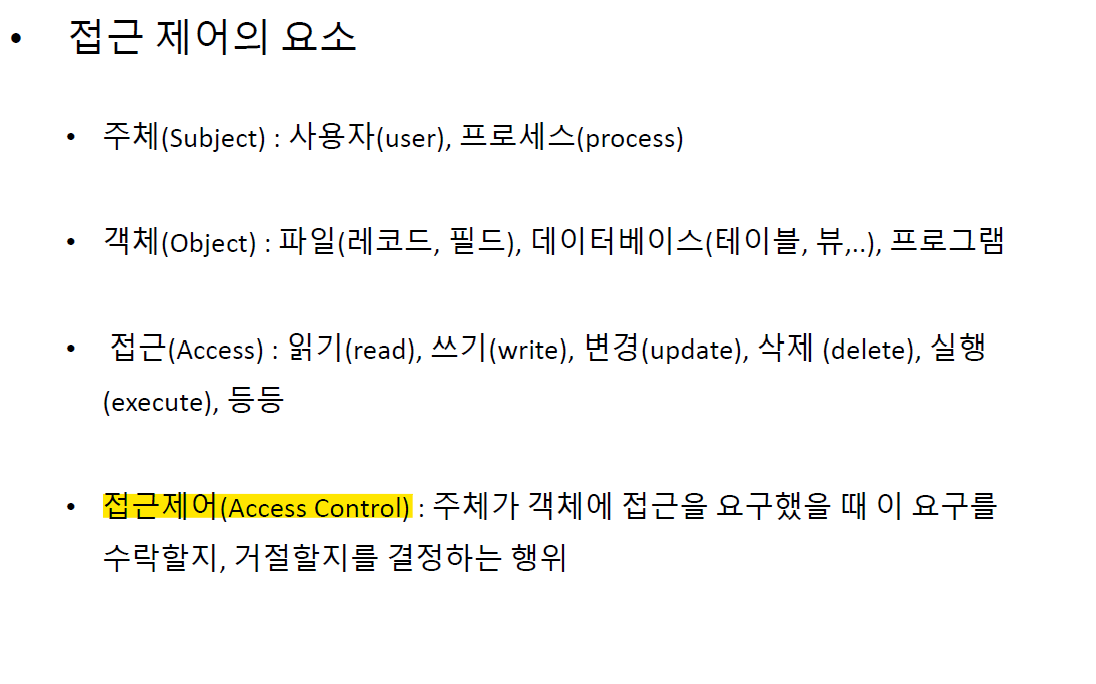

- 사용자가 정보 자원에 접근하기 위해서는 다음과 같은 3단계 활동이 요구된다.

- 1단계: 식별(Identification): 인증 받으려고 하는 사람이 누구인가? "주체가 본인임을 주장하는 것, ID등을 이용하여 본인의 신원을 주장하는것"

- 2단계: 인증(Authentication): 인증 받으려는 사람이 진짜 그 사람인가? " 주체가 자신이 주장한 신원임을 증명하는 것(개체 인증일 경우), 어떠한 자원을 사용하려는 주체의 신원을 식별하는 작업"

- 3단계: 인가(Authorization): 이 자원을 사용할 수 있는 사람인가? " 인증을 획득한 주체가 자원에게 접근하여 원하는 작업을 할 수 있는 권한이 있는지 확인하는 것

인증

- 개체 인증과 메시지 인증으로 구분됨

왼) 개체인증 오) 메시지 인증

메시지 인증은 https://velog.io/@j_ra1n/Hash-function 를 참고

개체 인증

- 개체 인증: 개체의 신원을 증명하기 위한 일련의 과정, 여기서 개체는 일반적으로 사람이나 기기를 뜻한다.

- 주장자(Claimant): 자신의 신원을 증명하고자 하는 주체 ex) Id/pw를통해 증명

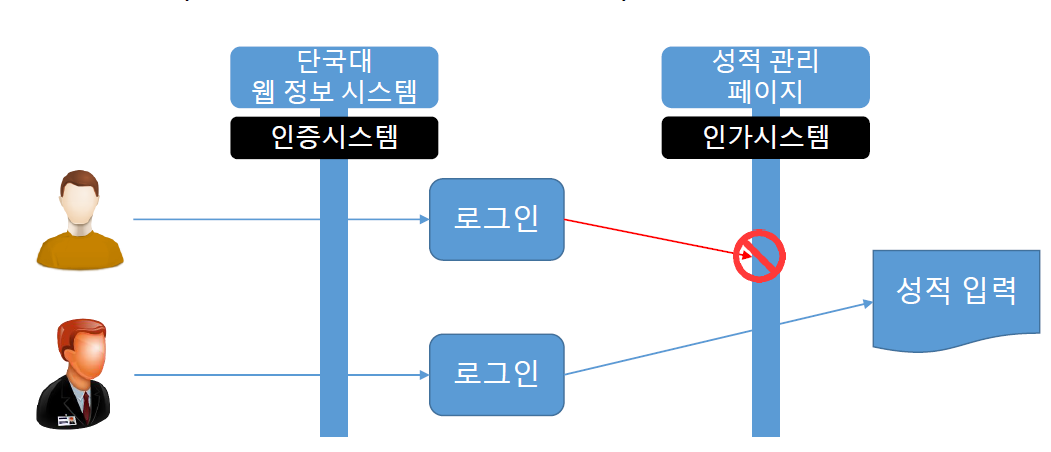

- 검증자(Verifier): 요구자의 신원을 증명하기 위해 노력하는 주체 ex) 단국대 웹정보 시스템

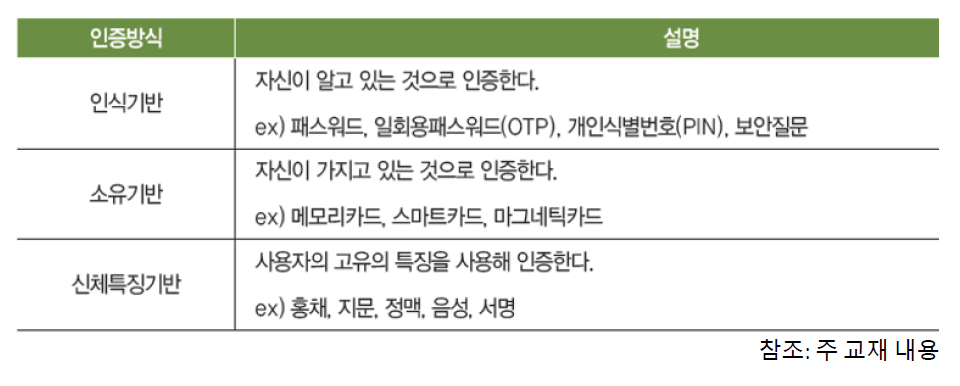

-

- 알고있는 것(something known): 패스워드 기반 인증

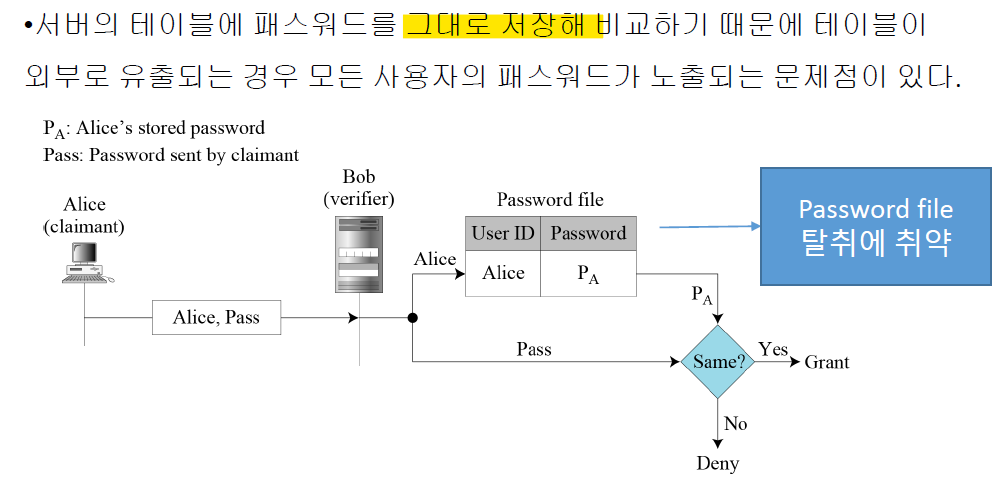

- 고정된 패스워드 -> 현재는 불법

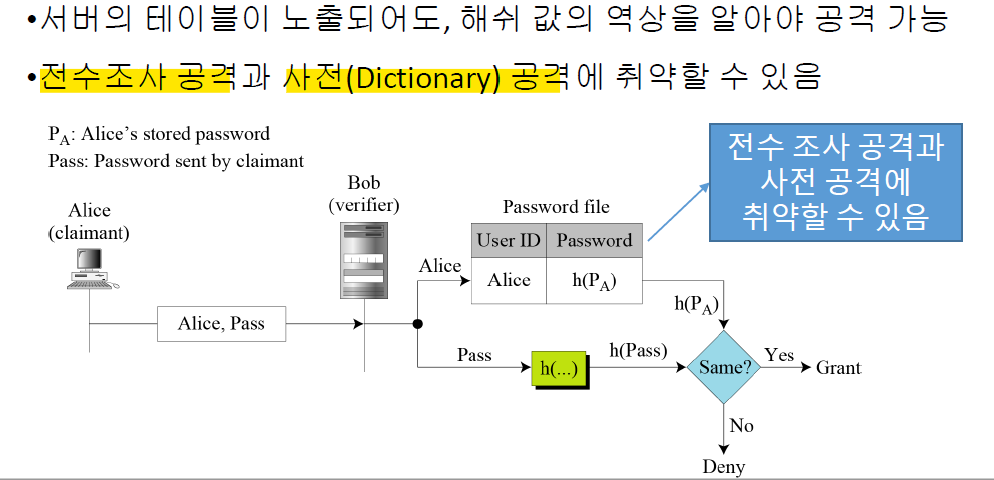

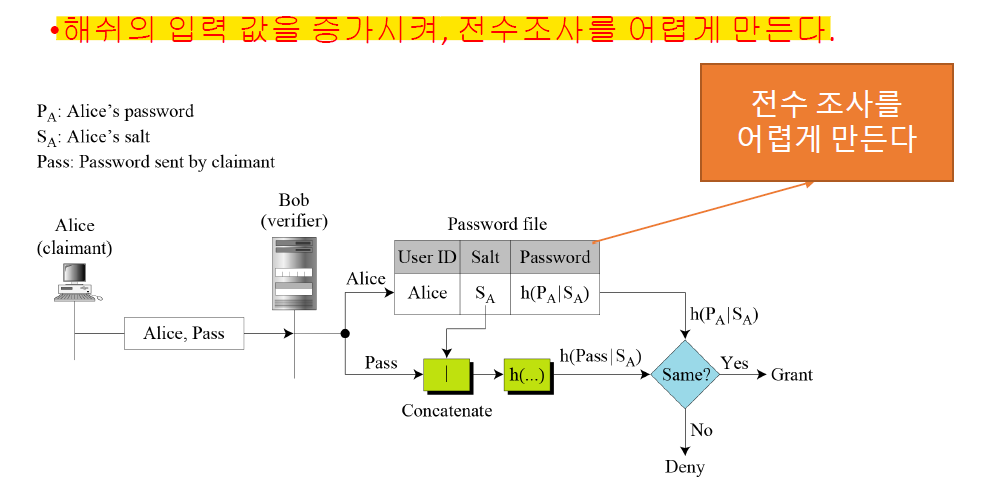

- 해쉬(Hash)된 패스워드

- 솔트(Salt)사용 패스워드 -> 현재 단국대 웹정보 시스템에 사용중

- 고정된 패스워드 -> 현재는 불법

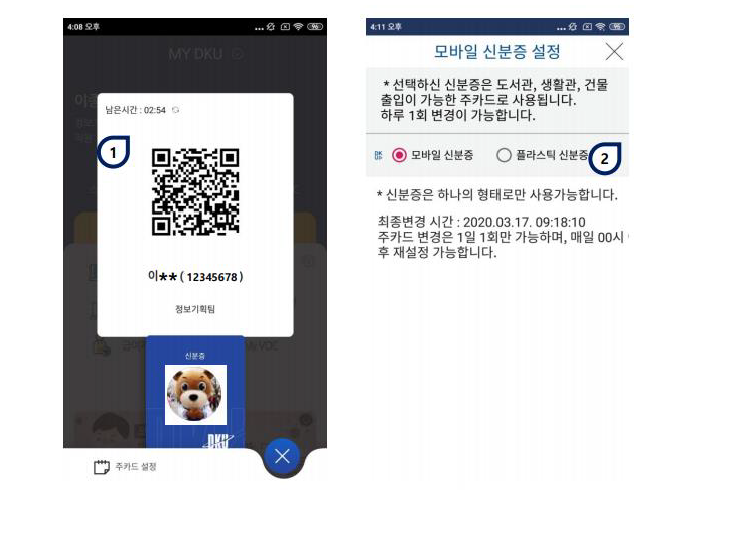

- 소유하고 있는 것(something possessed): 신분증, 신용카드, 여권등

- 태생적으로 가진 것(something inherent): FIDO(Fast Identity Online) 지문인식, 홍채인식, 얼굴인식 등

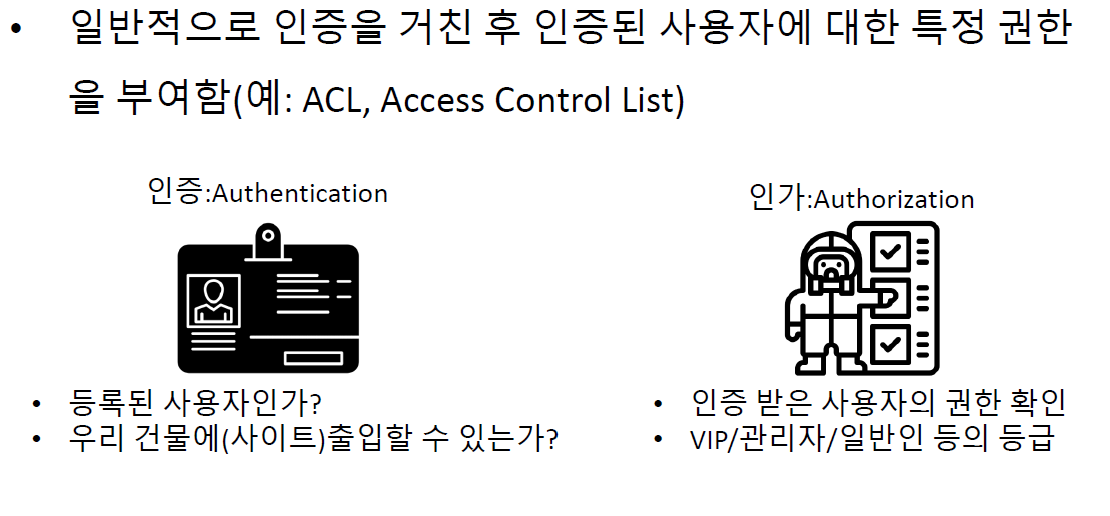

인가

- 주체가 하고자 하는 작업이 해당 주체에게 허가된 작업인지 확인, 권한 부여, 접근 제어

)

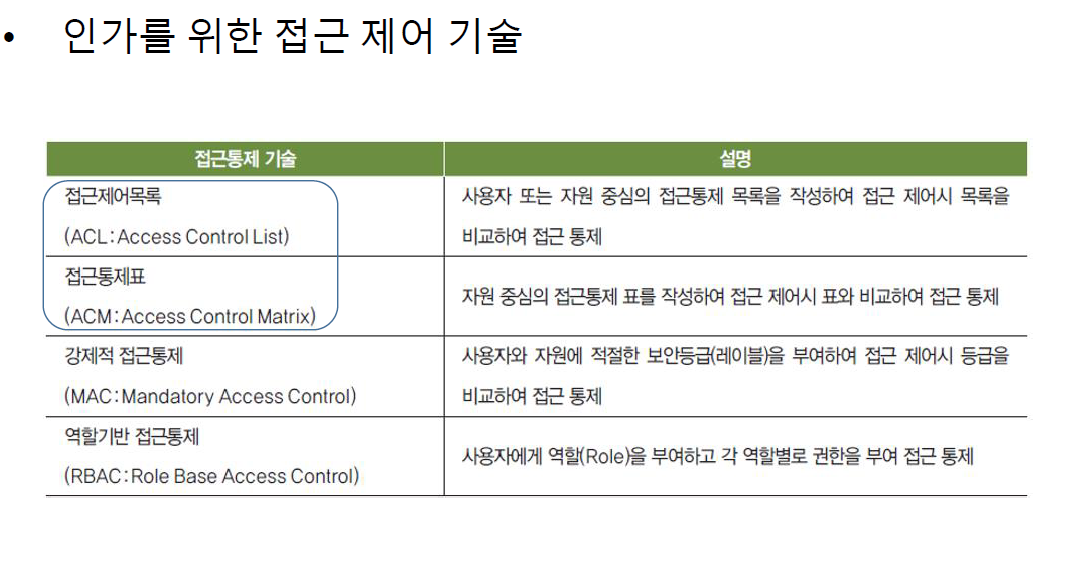

접근제어 = 인가 성립

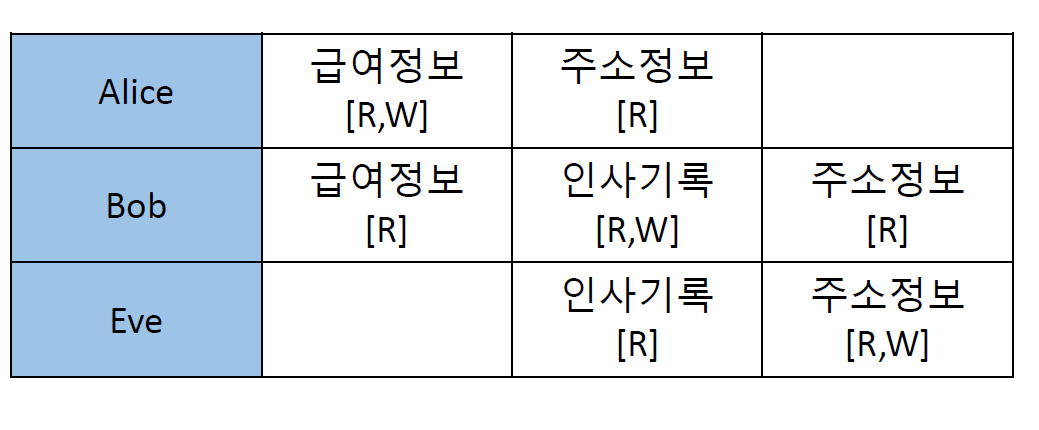

- 접근 제어 리스트(ACL: Access Control List)

Read, Write

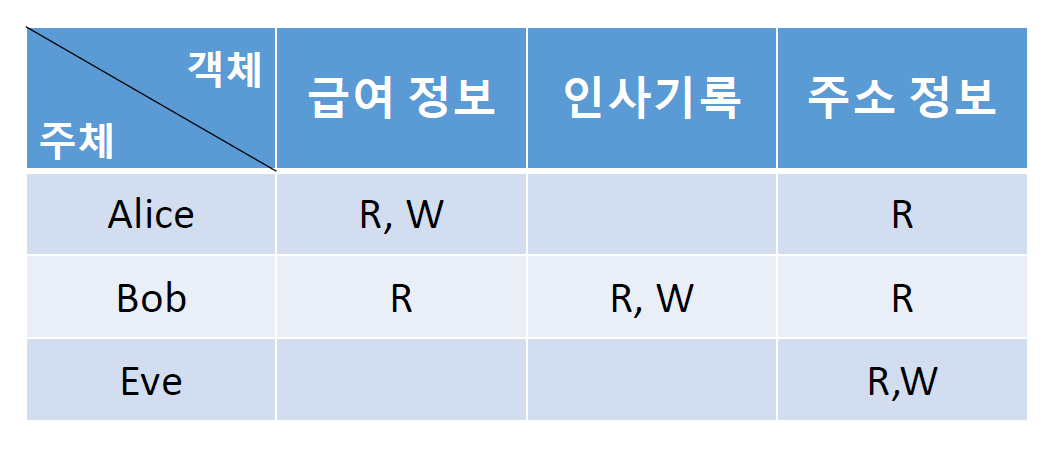

- 접근 제어 표(ACM: Access Control Matrix)

ACL이나 ACM은 주체나 객체의 수가 많아지면 접근제어 정보를 관리하기 힘들어진다

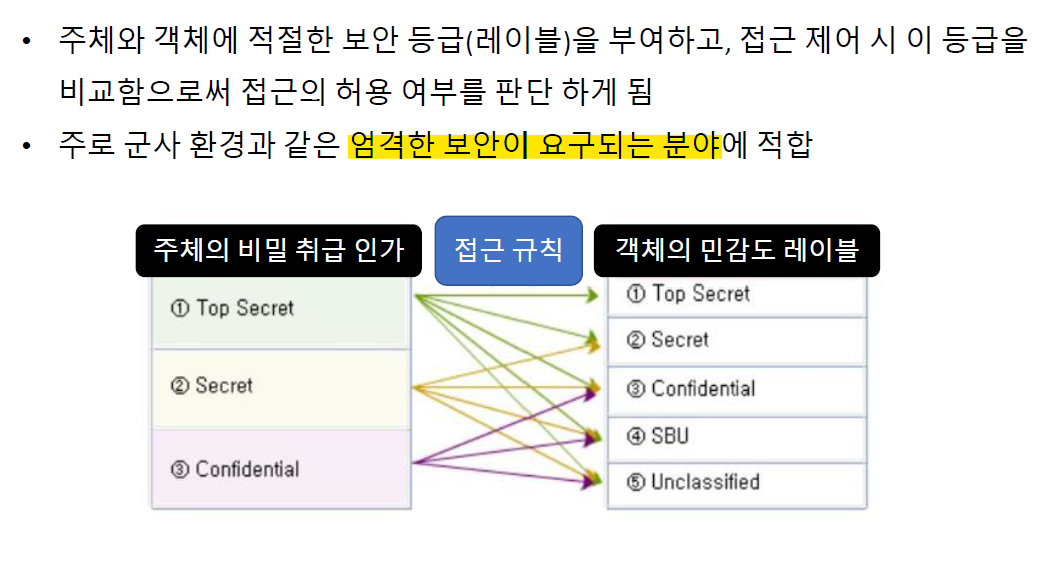

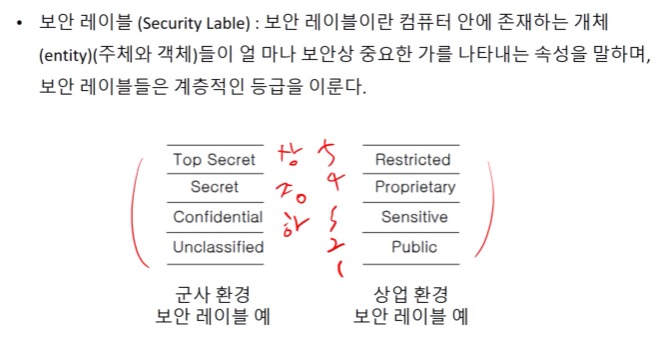

- 강제적 접근 제어(MAC: Mandatory Access Control)

)

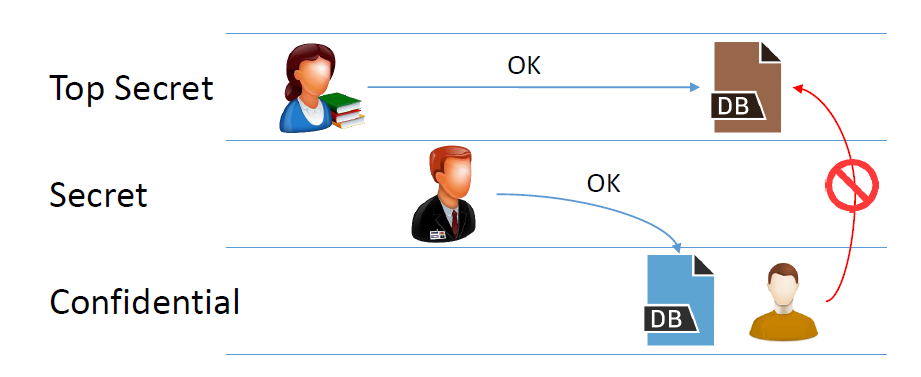

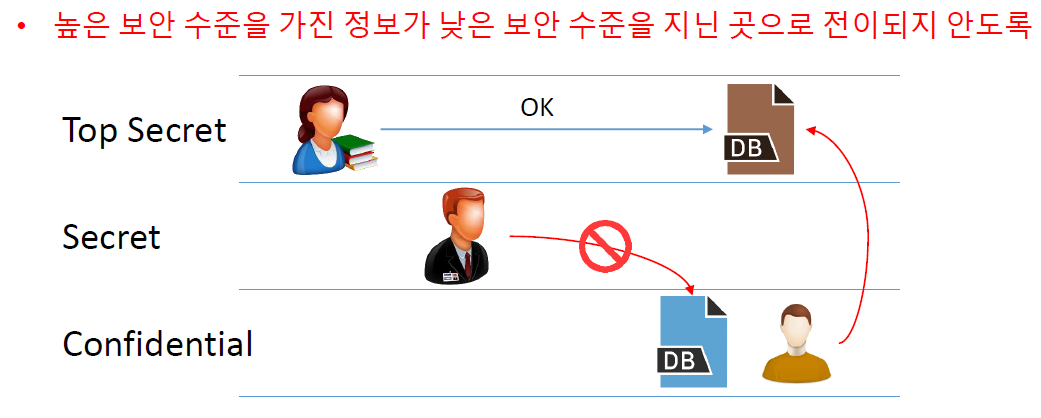

- BLP(Bell-LaPadula)규칙:* No read up / No write down

)

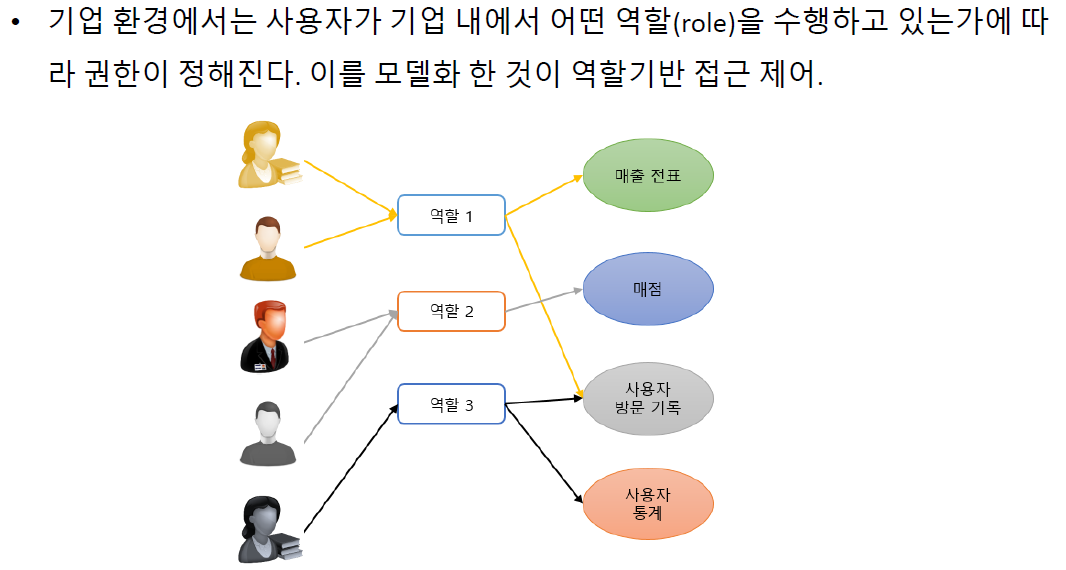

- 역할기반 접근 제어(Role Base Access Control (R-BAK))

'CS > 정보보호' 카테고리의 다른 글

| 블록암호 (0) | 2023.02.02 |

|---|---|

| 정보보호 기본 용어 (0) | 2023.02.02 |

| 키 관리 (0) | 2023.02.02 |

| 공개키 시스템 (1) | 2023.02.02 |

| Hash function (0) | 2023.02.02 |

댓글